En informática los antivirus son programas cuyo objetivo es detectar y/o eliminar virus informáticos. Nacieron durante la década de 1980.

Con el transcurso del tiempo, la aparición de sistemas operativos más avanzados e Internet, ha hecho que los antivirus hayan evolucionado hacia programas más avanzados que no sólo buscan detectar virus informáticos, sino bloquearlos, desinfectar archivos y prevenir una infección de los mismos, y actualmente ya son capaces de reconocer otros tipos de malware, como spyware, gusanos, troyanos, rootkits, etc.

MÉTODOS DE CONTAGIO.

Existen dos grandes grupos de propagación: los virus cuya instalación el usuario en un momento dado ejecuta o acepta de forma inadvertida, o los gusanos, con los que el programa malicioso actúa replicándose a través de las redes.

En cualquiera de los dos casos, el sistema operativo infectado comienza a sufrir una serie de comportamientos anómalos o no previstos. Dichos comportamientos son los que dan la traza del problema y tienen que permitir la recuperación del mismo.

Dentro de las contaminaciones más frecuentes por interacción del usuario están las siguientes:

- Mensajes que ejecutan automáticamente programas (como el programa de correo que abre directamente un archivo adjunto).

- Ingeniería social, mensajes como: «Ejecute este programa y gane un premio».

- Entrada de información en discos de otros usuarios infectados.

- Instalación de software que pueda contener uno o varios programas maliciosos.

- Unidades extraíbles de almacenamiento (USB).

TIPOS DE VACUNAS.

- Sólo detección: son vacunas que sólo actualizan archivos infectados, sin embargo, no pueden eliminarlos o desinfectarlos.

- Detección y desinfección: son vacunas que detectan archivos infectados y que pueden desinfectarlos.

- Detección y aborto de la acción: son vacunas que detectan archivos infectados y detienen las acciones que causa el virus.

- Comparación por firmas: son vacunas que comparan las firmas de archivos sospechosos para saber si están infectados.

- Comparación de firmas de archivo: son vacunas que comparan las firmas de los atributos guardados en tu equipo.

- Por métodos heurísticos: son vacunas que usan métodos heurísticos para comparar archivos.

- Invocado por el usuario: son vacunas que se activan instantáneamente con el usuario.

- Invocado por la actividad del sistema: son vacunas que se activan instantáneamente por la actividad del sistema operativo.

Un virus informático es un malware que tiene por objeto alterar el normal funcionamiento de la computadora, sin el permiso o el conocimiento del usuario. Los virus, habitualmente, reemplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden destruir, de manera intencionada, los datos almacenados en una computadora, aunque también existen otros más inofensivos, que solo se caracterizan por ser molestos.

Virus informáticos y sistemas operativos

Los virus informáticos afectan en mayor o menor medida a casi todos los sistemas más conocidos y usados en la actualidad.

Cabe aclarar que un virus informático mayoritariamente atacará sólo el sistema operativo para el que fue desarrollado, aunque ha habido algunos casos de virus multiplataforma.

S-Windows

Las mayores incidencias se dan en el sistema operativo Windows debido, entre otras causas, a:

- Su gran popularidad, como sistema operativo, entre los computadores personales, PC. Se estima que, en 2007, un 90 % de ellos usaba Windows.[cita requerida] Esta popularidad basada en la facilidad de uso sin conocimiento previo alguno, motiva a los creadores de software malicioso a desarrollar nuevos virus; y así, al atacar sus puntos débiles, aumentar el impacto que generan.

- Falta de seguridad en esta plataforma (situación a la que Microsoft está dando en los últimos años mayor prioridad e importancia que en el pasado). Al ser un sistema tradicionalmente muy permisivo con la instalación de programas ajenos a éste, sin requerir ninguna autentificación por parte del usuario o pedirle algún permiso especial para ello en los sistemas más antiguos. A partir de la inclusión del Control de Cuentas de Usuario en Windows Vista y en adelante (y siempre y cuando no se desactive) se ha solucionado este problema, ya que se puede usar la configuración clásica de Linux de tener un usuario administrador protegido, pero a diario usar un Usuario estándar sin permisos.

- Software como Internet Explorer y Outlook Express, desarrollados por Microsoft e incluidos de forma predeterminada en las últimas versiones de Windows, son conocidos por ser vulnerables a los virus ya que éstos aprovechan la ventaja de que dichos programas están fuertemente integrados en el sistema operativo dando acceso completo, y prácticamente sin restricciones, a los archivos del sistema. Un ejemplo famoso de este tipo es el virus ILOVEYOU, creado en el año 2000 y propagado a través de Outlook.

- La escasa formación de un número importante de usuarios de este sistema, lo que provoca que no se tomen medidas preventivas por parte de estos, ya que este sistema está dirigido de manera mayoritaria a los usuarios no expertos en informática. Esta situación es aprovechada constantemente por los programadores de virus.

TIPOS DE ARCHIVOS

.txt

Un archivo de texto plano. Es el formato que casi todos los programas pueden leer. Como contrapartida no guarda los caracteres que dan formato al texto, por eso se llama de texto plano. Se pueden leer archivos .txt con editores muy sencillos como el Bloc de Notas o el WordPad que vienen incluidos en Windows, BBEdit para Apple o GEdit para Linux

.html/.htm

Las páginas de Internet, como esta que estás leyendo, están escritas en el lenguaje HTML y los archivos tienen la extensión .html o .htm. Para leer este tipo de archivos se necesita un navegador o "browser" como Internet Explorer, Firefox u Opera. Otras páginas pueden tener extensiones como php o asp. Esto indica que el servidor debe procesar la página, pero al final nos mostrará una página html.

.doc

Este es el tipo de archivo de Microsoft Word. Guarda todas las características de formato de Word. Puede ser leído por varios procesadores de texto. Es un formato muy utilizado por la gran extensión del paquete Office.

.odt

Es un archivo de texto con formato, muy similar al .doc. Pero a diferencia del anterior, que es propiedad de Microsoft, odt es un formato libre y de código abierto, empleado por ejemplo por OpenOffice.

.pdf

(Portable Document Format)

Es el formato de Adobe que permite formateo de texto y gráficos. Es un formato muy utilizado en Internet por su calidad y porque no permite modificar el contenido de los documentos. Para ver un documento pdf hay que disponer de un lector compatible, como Acrobat Reader que se puede bajar gratuitamente de Internet.

.rtf

Formato de texto enriquecido. Este formato permite texto con formato compatible con Word pero ocupa menos espacio que el formato .doc

.ps

Formato para impresoras PostScript.

ARCHIVOS COMPRIMIDOS Y CODIFICADOS

.zip

Es el formato comprimido más extendido. No requiere de programas específicos para su descompresión, ya que viene integrado en el sistema operativo.

.cab, .rar, .7z, .gzip, .tar, .tgz

Son otros formatos de compresión, la mayoría más eficaces que zip. Algunos pueden requerrir de programas para su descompresión, como WinZip, WinRAR o 7-Zip.

.arc y .arj

Son formatos de archivos comprimidos que ya casi no se utilizan.

.bin

Archivo binario. Estos archivos contienen programas codificados en binario.

.exe

Archivo ejecutable para Windows. Al hacer doble clic sobre él en Explorador de Windows se arranca el programa que contiene.

COMPRENCION DE ARCHIVOS

La compresión de archivos se refiere a la reducción del tamaño de un fichero para evitar que ocupe mucho espacio. Otra función es la de concentrar varios archivos en uno solo para fines comunes, como el envío de carpetas por medio de correo electrónico, publicación en sitios Web, etc.

IMPORTANCIA DE LA COMPRENSION DE ARCHIVOS

|

Su importancia radica en reducir significativamente el espacio que ocupa un archivo dentro de un dispositivo de almacenamiento masivo (memoria USB, unidad SSD, disquete, etc.), o en su caso concentrar una gran cantidad de ficheros y carpetas en un solo archivo.

METODOS PARA LA COMPRESION DE ARCHIVOS

Hardware: hace tiempo, para la compresión de archivos en los discos duros, era necesario el uso de tarjetas de expansión especiales para ello.

Software: actualmente existe una gran gama de programas especializados en la compresión de archivos, entre ellos 7zip, WinRAR y WinZIP.

EJERCICIO PRÁCTICO

Crear un acceso directo en el Escritorio

Hay 4 formas de crear un acceso directo, yo utilizaré Crear acceso directo desde el Escritorio

1. Sobre el Escritorio pulsa el botón derecho del ratón

2. Selección Nuevo y luego elegir Acceso Directo

3. Pinchar el botón examinar para buscar un programa

4. En el cuadro de dialogo Buscar archivos o carpetas seleccionar la unidad deseada y buscar el archivo o carpeta del que necesitamos un acceso directo

5. Después de seleccionarlo pulsar Aceptar

6. Pulsar Siguiente

7. Darle nombre al acceso directo que acabamos de crear

8. Pulsar Finalizar

ICONOS ACCESOS DIRECTOS Y VENTANAS

Los iconos y los accesos directos son pequeñas imágenes situadas en el escritorio de Windows XP.

Al igual que los botones, los iconos tienen como objetivo ejecutar de forma inmediata algún programa.

Para arrancar la aplicación asociada tienes que hacer un doble clic con el botón izquierdo del ratón

Cómo organizar los iconos del escritorio

1) Sobre el Escritorio pincha con el botón derecho del ratón.

2) Selecciona el menú organizar iconos.

3) Al desplegarse este menú puedes elegir organizarlos por nombre, por tipo de icono, por tamaño, por fecha de modificación.

4) También puedes activar la opción de organización automática que se encarga de alinear los iconos unos debajo de otros.

2) Selecciona el menú organizar iconos.

3) Al desplegarse este menú puedes elegir organizarlos por nombre, por tipo de icono, por tamaño, por fecha de modificación.

4) También puedes activar la opción de organización automática que se encarga de alinear los iconos unos debajo de otros.

Si deseas hacer una organización personalizada, puedes organizarlos como quieras arrastrándolos con el ratón. Para poder hacerlo la opción de organización automática ha de estar desactivada.

Cómo crear un Acceso directo

1) Sobre el Escritorio pinchar con el botón derecho del ratón.

2) Seleccionar la opción Acceso directo del menú Nuevo.

Aparecerá un cuadro de diálogo para que indiquemos el programa del cual queremos un acceso directo.

3) Pinchar sobre el botón Examinar para buscar el programa.

4) En la casilla Buscar en seleccionar la unidad deseada y buscar el archivo o carpeta deseada.

5) Después de seleccionar el archivo o carpeta pulsar el botón Abrir.

6) Seleccionar Siguiente.

7) Darle el nombre al Acceso directo.

8) Pulsar Finalizar

COMO ORGANIZAR LOS ICONOS DEL ESCRITORIO

Para organizar los iconos por nombre, tipo, fecha o tamaño, haga clic con el botón secundario del mouse (ratón) en un área en blanco del escritorio y, después, haga clic en Organizar iconos. Haga clic en el comando que indica cómo desea organizar los iconos (por nombre o por tipo, etc.). Si desea que los iconos se organicen automáticamente, haga clic en Organización automática. Si desea organizar los iconos a su manera, haga clic en Organización automática para quitar la marca de verificación.

COMO OCULTAR UNA CARPETA:

- Ve hasta la carpeta o archivo que quieres esconder.

- Pincha con el botón izquierdo del ratón para seleccionarlos. Después haz clic encima con el botón DERECHO y elige la opción Propiedades.

- Se abre la ventana de propiedades de esa carpeta o archivo. Pincha arriba en la solapa que pone General .

- Localiza en la parte de abajo el apartado que dice Atributos. A su derecha debe estar la casilla Oculto. Haz clic en ella.

- Pulsa abajo el botón Aceptar.

- Eso es todo si se trata de un archivo.

Si has seguido estos pasos con una carpeta, Windows te dará dos opciones:- Aplicar cambios sólo a esta carpeta

Es más rápido y la mejor alternativa en la mayoría de los casos.

- Aplicar cambios a esta carpeta y a todas las subcarpetas y archivos

Oculta todo lo que contenga la carpeta además de la carpeta en sí. Eso hace más lento el proceso y no tiene grandes ventajas. En la práctica, basta con esconder la carpeta principal. Si no se ve, tampoco se verá lo que contiene.

Pulsa Aceptar después de elegir la opción que prefieras. - Aplicar cambios sólo a esta carpeta

MOSTRAR U OCULTAR LA EXTENSIÓN DE LOS ARCHIVOS:

- Despliega el botón Organizar y elige la opción Opciones de Carpeta y de búsqueda. Se abre así la ventana Opciones de carpeta.

- Seleccionar la pestaña Ver.

- En la ventana que aparece debemos desmarcar la opción Ocultar las extensiones de archivo para tipos de archivo conocidos.

- Pulsar Aceptar.

Para volver a ocultar las extensiones, accederíamos de nuevo a la ventana de Opciones de Carpeta, en la pestaña Ver y marcaríamos de nuevo la opción.

MEMORIAS:

En informática, la memoria (también llamada almacenamiento) se refiere a parte de los componentes que integran una computadora. Son dispositivos que retienen datos informáticos durante algún intervalo de tiempo. Las memorias de computadora proporcionan una de las principales funciones de la computación moderna, la retención o almacenamiento de información.

TIPOS DE MEMORIAS:

TIPOS DE MEMORIAS MEMORIA PRINCIPAL MEMORIA DE LECTURA/ESCRITURA MEMORIA DE SOLO LECTURA ROM (NO VOLÁTIL) ACCESO SEMI ALEATORIO ACCESO SERIAL ( ESTÁTICAS DINÁMICAS MEMORIAS BORRABLE •EPROM •EEPROM •FLASH MEMORIAS PERMANENTES •M-ROM •PROM DISCOS •Floppy •Duro •CD-ROM •Cinta magnética •Burbujas magnéticas •CCD Microprocesadores Tipos de Memoria Carlos Canto Q. Microprocesadores TIPOS DE MEMORIAS MEMORIA PRINCIPAL MEMORIA DE ALMACENAJE ALAMCEN ALAMACEN DE SECUNDARIO RESPALDO MEMORIA DE LECTURA/ESCRITURA RAM ( VOLÁTIL) MEMORIA DE SOLO LECTURA ROM (NO VOLÁTIL) ACCESO SEMI ALEATORIO ACCESO SERIAL ESTÁTICAS DINÁMICAS MEMORIAS BORRABLE •EPROM •EEPROM •FLASH MEMORIAS PERMANENTES •M-ROM •PROM DISCOS •Floppy •Duro •CD-ROM •Cinta magnética •Burbujas magnéticas •CCD

RAM

RAM

Memoria primaria de la computadora, en la que puede leerse y escribirse información en cualquier momento, pero que pierde la información al no tener alimentación eléctrica.

EDO RAM

Tecnología opcional en las memorias RAM utilizadas en servidores, que permite acortar el camino de la transferencia de datos entre la memoria y el microprocesador.

BEDO RAM

Tecnología opcional; se trata de una memoria EDO RAM que mejora su velocidad gracia al acceso sin latencias a direcciones contiguas de memoria.

DRAM

Es el tipo de memoria mas común y económica, construida con capacitores por lo que necesitan constantemente refrescar el dato que tengan almacenado, haciendo el proceso hasta cierto punto lento.

SDRAM

Tecnología DRAM que utiliza un reloj para sincronizar con el microprocesador la entrada y salida de datos en la memoria de un chip. Se ha utilizado en las memorias comerciales como SIMM, DIMM, y actualmente la familia de memorias DDR (DDR, DDR2, DDR3, GDDR, etc.), entran en esta clasificación.

FPM DRAM

Tecnología opcional en las memorias RAM utilizadas en servidores, que aumenta el rendimiento a las direcciones mediante páginas.

RDRAM

Memoria DRAM de alta velocidad desarrollada para procesadores con velocidad superior a 1 GHz, en esta clasificación se encuentra la familia de memorias RIMM.

SRAM / Caché

Memoria RAM muy veloz y relativamente cara, construida con transistores, que no necesitan de proceso de refresco de datos. Anteriormente había módulos de memoria independientes, pero actualmente solo se encuentra integrada dentro de microprocesadores y discos duros para hacerlos mas eficientes.

ROM

Memoria que permite un número indeterminado de lecturas pero no puede ser modificada.

PROM

Memoria ROM que permite una programación y posteriormente un número indeterminado de lecturas pero no puede ser modificada.

EPROM

Memoria PROM que permite reprogramación por medio de un dispositivo especial y borrado por medio de luz ultravioleta.

EEPROM

Evolución de las memorias EROM que permite alterar su contenido por medio de señales eléctricas. Es la mas utilizada en las computadoras actuales para albergar el SetUp de la computadora.

Flash NAND

Memoria que permite almacenar datos y mantenerlos almacenados sin necesidad de alimentación eléctrica hasta por 10 años. Se utiliza en las memorias USB , memorias SD, MemoryStick de Sony®, unidades SSD, e incluso para BIOS, etc.

Swap / Virtual Memory

Se trata de una simulación de RAM en un área de un disco duro, lo cuál no permite que se detengan servicios al escasear memoria RAM pero ralentiza a la computadora. También se puede actualmente crear SWAP en una memoria USB, utilizando el software ReadyBoost de Microsoft® Windows Vista u otros programas para Microsoft® Windows XP, de este modo se vuelve mas eficiente el equipo de cómputo.

UNIDADES DE MEDICION

Bit

Es el elemento más pequeño de información de la computadora. Un bit es un único dígito en un número binario (0 o 1) los cuales agrupados forman unidades más grandes de datos en los sistemas de las computadoras, siendo el byte (8 bits) siendo el más conocido de estos

Byte

Llamado también objeto el cual se describe como la unidad básica de almacenamiento de información, generalmente equivalente a 8 bits pero el tamaño del bit depende del código de información en el que se defina.

Kilobyte

Es una unidad de medida utilizada en informática que equivale a 1024 bytes. Es una unidad común para la capacidad de memoria o almacenamiento de las microcomputadoras .

Megabyte

Es una unidad de medida de cantidad de datos informáticos. Es un múltiplo binario del byte que equivale a un millón de bytes

(1 048576 bytes)

Gigabyte

Es un múltiplo del byte de símbolo gb que se describe como la unidad de medida más utilizada en los discos duros. El cual también es una unidad de almacenamiento.

Un gigabyte es con exactitud (1,073,742,824 bytes o mil 1024 megabytes)

Terabyte

Es la unidad de medida de la capacidad de memoria y de dispositivos de almacenamiento informático. Su símbolo es TB y coincide con algo más de un trillón de bytes

1 cuarteto=4 bits

1 byte= 8 bits

1 kilobytes=1024 x 8= 8192 bits

1 megabyte= 1024 x 1024 x 8= 8388608 bits

1 gigabytes=1024 x 1024 x 1024 x 8= 8589934592bits

Ejercicio

64Gb a bits= 549 755 813 888bits

256mb a bits=2147483648bits

16mb a kb=16384kb

128kb a byte=131072bytes

4mb a byte=4194304bytes

30kb a bits=245760bits

2Gb a MB=2048mb

15 Mb a bits=125829120bits

20 GB a bits=171 798 691 840 bits

DISPOSITIVOS DE MEMORIA

· Conexiones de dirección: todos los dispositivos de memoria tienen

entradas de dirección que seleccionan una localidad de memoria en el

dispositivo. Las entradas de dirección casi siempre están etiquetadas

desde A0, la entrada de dirección menos significativa, hasta la An,

donde el subíndice n puede tener cualquier valor pero siempre es

etiquetado como uno menos que le número totales de terminales de

dirección. Por ejemplo: un dispositivo de memoria de 1K posee 10

terminales de dirección (A0 a A9); esto es, se requieren 10 entradas de

dirección para seleccionar cualquiera de sus 1024 localidades de

memoria.

· Conexiones de datos: las conexiones de datos son los puntos en los que

los datos son escritos para su almacenamiento, o de donde son leídos.

Son etiquetadas como Do a Dn.

Los catálogos de dispositivos de memoria frecuentemente hacen alusión

al número de localidades de memoria, multiplicado por los bits de cada

localidad. Por ejemplo una memoria de 64k x 4 es catalogada como un

dispositivo de 256 K, ya que frecuentemente los dispositivos de

memoria son clasificados frecuentemente de acuerdo con la capacidad

total de bits.

· Conexiones de selección: esta(s) selecciona(n) o habilita(n) al

dispositivo. Se conocen como entrada de selección de dispositivo

(CS), habilitación de dispositivo (CE), o simplemente de selección(S).

Si el dispositivo está activo(0) ,el dispositivo realiza una operación de

lectura/escritura. Si está inactivo(1), el dispositivo no puede realizar una

lectura o escritura porque está apagado.

.Conexiones de control: la entrada de control permite el flujo de datos

desde las terminales de salida de la ROM. Un dispositivo de memoria

RAM tiene ya sea una o dos entradas de control, está terminal o

terminales seleccionan una operación de lectura o de escritura.

EVALUACIÓN DE PERIODO

En los últimos años, Colombia se ha empeñado en buscar estrategias y acciones que le permitan mejorar la calidad de la educación que logran los niños, las niñas y los jóvenes colombianos. Una de esas estrategias en la política actual es la de Evaluar para mejorar.

Evaluar para mejorar parte de la convicción de que al valorar los aprendizajes de los estudiantes, el desempeño de los docentes y directivos docentes y la organización de las instituciones educativas, se alcanza un mayor conocimiento de los aciertos o equivocaciones dados en el proceso de enseñanza y aprendizaje y se especifica el punto en el que cada uno de los actores se encuentra con respecto a las metas y objetivos propuestos.

PROPIEDADES DE ARCHIVOS

Mostrar todoPara ver las propiedades más comunesPara ver todas las propiedadesPara quitar las propiedades de un archivo

CARPETASLas carpetas son útiles para organizar la información. Por ejemplo, puedes crear una carpeta que contenga todos los archivos relacionados con un tema específico.

UNIDADES DE MEDICION

Bit

Es el elemento más pequeño de información de la computadora. Un bit es un único dígito en un número binario (0 o 1) los cuales agrupados forman unidades más grandes de datos en los sistemas de las computadoras, siendo el byte (8 bits) siendo el más conocido de estos

Byte

Llamado también objeto el cual se describe como la unidad básica de almacenamiento de información, generalmente equivalente a 8 bits pero el tamaño del bit depende del código de información en el que se defina.

Kilobyte

Es una unidad de medida utilizada en informática que equivale a 1024 bytes. Es una unidad común para la capacidad de memoria o almacenamiento de las microcomputadoras .

Megabyte

Es una unidad de medida de cantidad de datos informáticos. Es un múltiplo binario del byte que equivale a un millón de bytes

(1 048576 bytes)

Gigabyte

Es un múltiplo del byte de símbolo gb que se describe como la unidad de medida más utilizada en los discos duros. El cual también es una unidad de almacenamiento.

Un gigabyte es con exactitud (1,073,742,824 bytes o mil 1024 megabytes)

Terabyte

Es la unidad de medida de la capacidad de memoria y de dispositivos de almacenamiento informático. Su símbolo es TB y coincide con algo más de un trillón de bytes

1 cuarteto=4 bits

1 byte= 8 bits

1 kilobytes=1024 x 8= 8192 bits

1 megabyte= 1024 x 1024 x 8= 8388608 bits

1 gigabytes=1024 x 1024 x 1024 x 8= 8589934592bits

Ejercicio

64Gb a bits= 549 755 813 888bits

256mb a bits=2147483648bits

16mb a kb=16384kb

128kb a byte=131072bytes

4mb a byte=4194304bytes

30kb a bits=245760bits

2Gb a MB=2048mb

15 Mb a bits=125829120bits

20 GB a bits=171 798 691 840 bits

DISPOSITIVOS DE MEMORIA

· Conexiones de dirección: todos los dispositivos de memoria tienen

entradas de dirección que seleccionan una localidad de memoria en el

dispositivo. Las entradas de dirección casi siempre están etiquetadas

desde A0, la entrada de dirección menos significativa, hasta la An,

donde el subíndice n puede tener cualquier valor pero siempre es

etiquetado como uno menos que le número totales de terminales de

dirección. Por ejemplo: un dispositivo de memoria de 1K posee 10

terminales de dirección (A0 a A9); esto es, se requieren 10 entradas de

dirección para seleccionar cualquiera de sus 1024 localidades de

memoria.

· Conexiones de datos: las conexiones de datos son los puntos en los que

los datos son escritos para su almacenamiento, o de donde son leídos.

Son etiquetadas como Do a Dn.

Los catálogos de dispositivos de memoria frecuentemente hacen alusión

al número de localidades de memoria, multiplicado por los bits de cada

localidad. Por ejemplo una memoria de 64k x 4 es catalogada como un

dispositivo de 256 K, ya que frecuentemente los dispositivos de

memoria son clasificados frecuentemente de acuerdo con la capacidad

total de bits.

· Conexiones de selección: esta(s) selecciona(n) o habilita(n) al

dispositivo. Se conocen como entrada de selección de dispositivo

(CS), habilitación de dispositivo (CE), o simplemente de selección(S).

Si el dispositivo está activo(0) ,el dispositivo realiza una operación de

lectura/escritura. Si está inactivo(1), el dispositivo no puede realizar una

lectura o escritura porque está apagado.

.Conexiones de control: la entrada de control permite el flujo de datos

desde las terminales de salida de la ROM. Un dispositivo de memoria

RAM tiene ya sea una o dos entradas de control, está terminal o

terminales seleccionan una operación de lectura o de escritura.

En los últimos años, Colombia se ha empeñado en buscar estrategias y acciones que le permitan mejorar la calidad de la educación que logran los niños, las niñas y los jóvenes colombianos. Una de esas estrategias en la política actual es la de Evaluar para mejorar.

Evaluar para mejorar parte de la convicción de que al valorar los aprendizajes de los estudiantes, el desempeño de los docentes y directivos docentes y la organización de las instituciones educativas, se alcanza un mayor conocimiento de los aciertos o equivocaciones dados en el proceso de enseñanza y aprendizaje y se especifica el punto en el que cada uno de los actores se encuentra con respecto a las metas y objetivos propuestos.

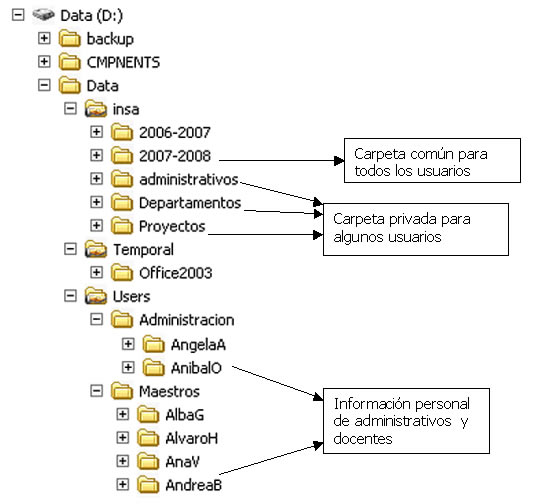

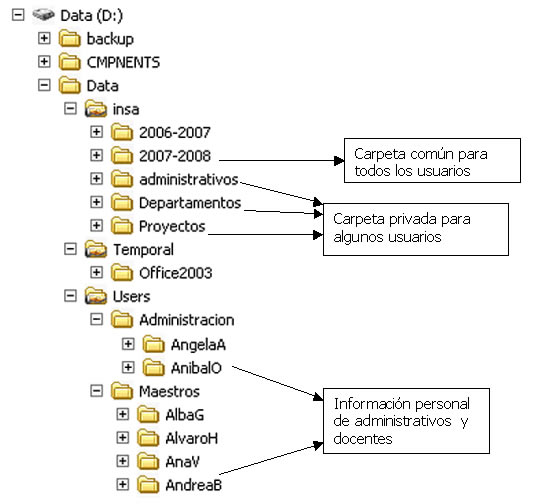

ESTRUCTURAS DE CARPETAS

Antes de iniciar el diseño de un sitio web es necesario preparar su estructura de carpetas y archivos. Cuando el número de ficheros es considerable, resulta muy útil ubicarlos en carpetas para facilitar su localización y edición. Existen múltiples posibilidades de organizar el sistema de ficheros.

Con carácter general se proponen un modelo basado en la organización por tipos de archivos.

Las páginas HTML se guardarán en el directorio o carpeta principal mientras que los elementos que utilizan (audios, vídeos, hojas de estilo, imágenes, etc) se situarán en las subcarpetas correspondientes.

Esta organización está especialmente pensada para un sistema de páginas HTML que comparten recursos: imágenes, hoja de estilo, javascript, etc.

Las principales carpetas que utiliza son:

- audios: archivos de audio mp3.

- css: hojas de estilo css.

- descargas: archivos zip, exe, etc que se ofrecen para descarga.

- images: imágenes jpg, gif o png.

- pdf: documentos pdf.

- scripts: archivos js con código javascript reutilizable.

- swfs: archivos con animaciones flash (*.swf).

- vídeos: ficheros en distintos formatos de vídeo: *.wmv, *.flv

PROPIEDADES DE ARCHIVOS

Las propiedades son fragmentos descriptivos de información que le ayudan a buscar y organizar archivos. Las propiedades no están incluidas dentro del contenido real de un archivo. En su lugar, proporcionan información acerca de archivos. Además de las etiquetas, que son propiedades personalizadas que pueden contener cualquier texto que elija, los archivos incluyen muchas otras propiedades, incluyendo Fecha de modificación, Autor y Clasificación.

Mostrar todoPara ver las propiedades más comunesPara ver todas las propiedadesPara quitar las propiedades de un archivo

CARPETASLas carpetas son útiles para organizar la información. Por ejemplo, puedes crear una carpeta que contenga todos los archivos relacionados con un tema específico.

Para facilitar la consulta de los libros y documentos en una biblioteca, se organizan en estanterías o archivadores según un determinado criterio, tal como por su tema, contenido o nombre del autor.

Esto mismo no se puede hacer en el disco de la computadora, porque no puede tener cajones como tal, pero el sistema operativo puede simular su función mediante un archivo denominado carpeta, folder o directorio, que actúa como con- tenedor para almacenar archivos u otras carpetas. Las carpetas son útiles para organizar la información. Por ejemplo, puedes crear una carpeta que contenga todos los archivos relacionados con un tema específico.

Cada carpeta es realmente en el disco un índice o tabla de referencia en la que se graban los nombres y localizaciones de los archivos que contiene, además de información de control.

PRACTICA #2

EJERCICIO #1

OBSERVAR

LOS FORMATOS DE ARCHIVOS QUE CONTINE UN DOCUMENTO EN LA PC: